AWS Config

AWS Config

帮助审计和记录您的 AWS 资源的合规性

帮助记录配置和随时间的变化

AWS Config 可以解决的问题:

是否可以不受限制地通过SSH 访问我的安全组?

我的存储桶是否有任何公共访问权限?

随着时间的推移,我的 ALB 配置发生了怎样的变化?

根据这些规则是否合规,可以收到任何更改的警报或者 SNS 通知

AWS Config 是一个区域服务

可以跨地区和账户汇总

将配置数据存储到 S3 中的可能性(由 Athena 分析)

Config Rules

可以使用超过 75 条规则

可以自定义配置规则

例如评估每个 EBS 磁盘是否是 gp2 类型

如果你的开发者账户中的每两个实例是 t2.micro

一些规则可以被触发

每个配置要更改时

或者每两个小时

配置规则只是为了合规,他们不会阻止动作的发生

价格:每个规则 0.03,每个区域记录的项目和每个配置规则 0.001

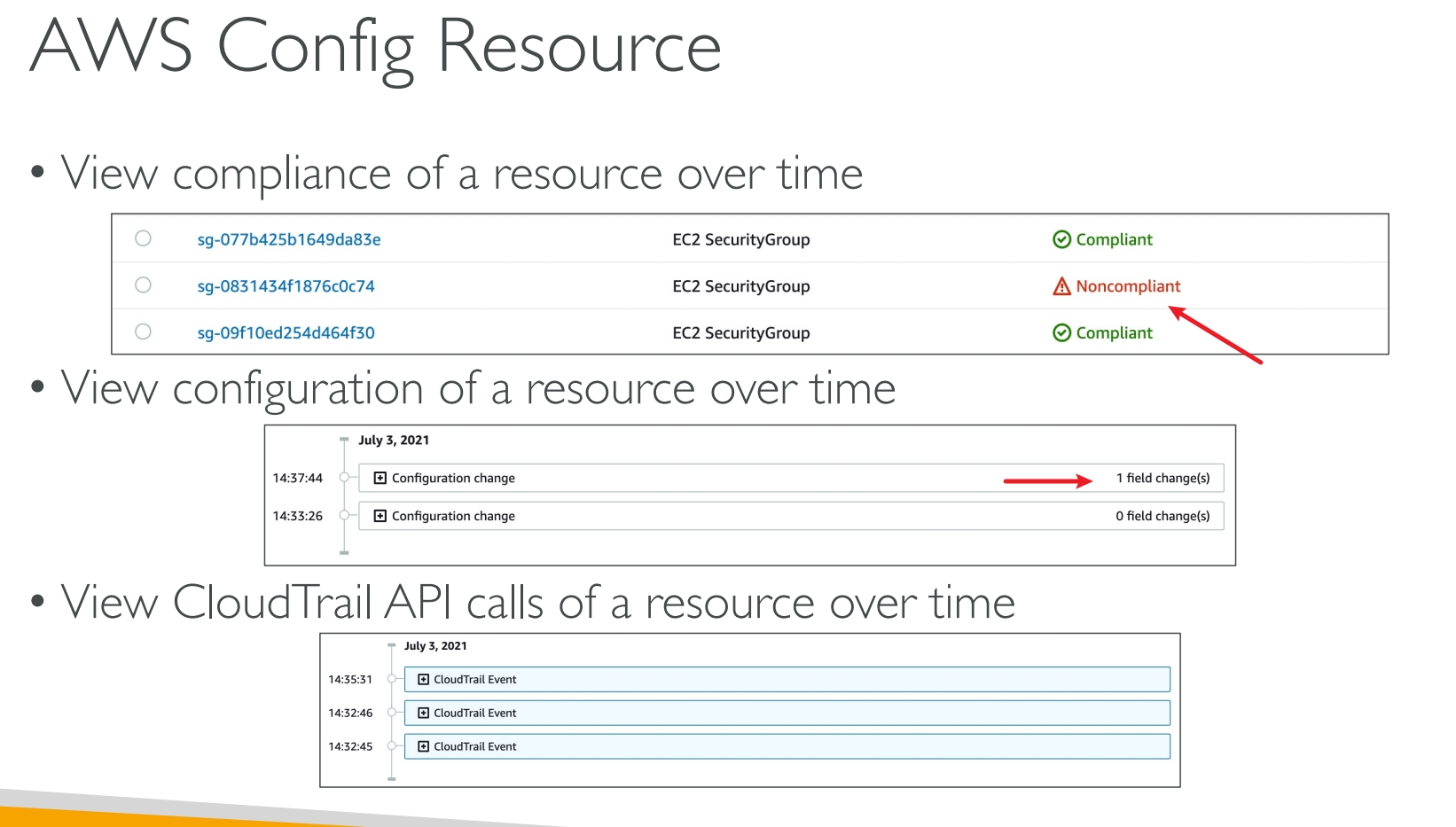

Config Resource

查看资源随时间的合规性

查看资源随时间变化的配置

查看资源随时间变化的 CloudTrail API 调用

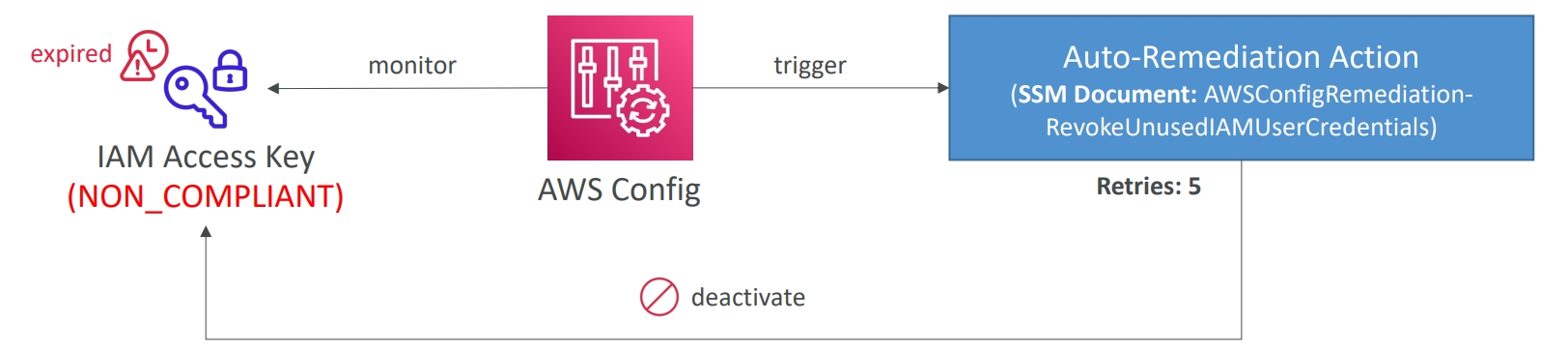

Config Rules - Remediations(补救措施)

虽然不能否认任何动作的发生,从配置中,你可以对不合规的资源进行补救

使用 SSM 自动化文档自动修复不合规资源

使用 AWS 托管自动化文档或创建自定义自动化文档

提示:您可以创建调用 Lambda 函数的自定义自动化文档

如果资源在自动修复后仍然不合规,您可以设置修复重试,例如 5 次

监控您的 IAM 访问密钥已过期,例如,超过 90 天,在这种情况下,希望将他们标记为不合规,所以这不会阻止他们不合规,但可以在资源不合规时触发补救行动,比如有一个 SSM Document,命名为 RevokeUnusedIAMUserCredentials,在这种情况下他将听过您的 IAM 访问密钥

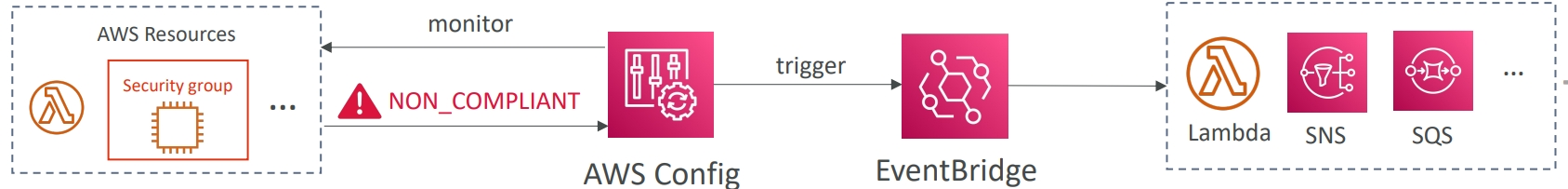

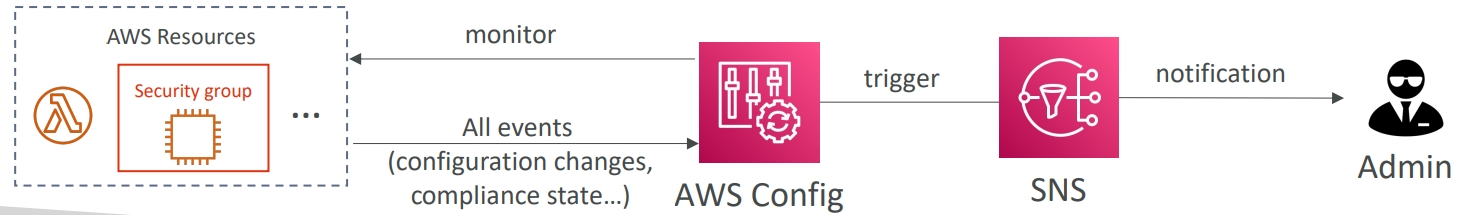

Config Rules - Notifications

当 AWS 资源不合规时使用 EventBridge 触发通知

例如他将监控我们的安全组,如果他变的不合规,就会触发一个 EventBridge 事件,然后将其传递给您想要的任何资源

能够发送所有配置更改和合规性状态通知到 SNS(所有事件——使用 SNS 过滤或在客户端过滤)

AWS Config – Use Cases

审计 IAM 政策

检测 CloudTrail 是否已被禁用

检测 EC2 实例是否使用未经批准的 AMI 创建

检测安全组是否对公众开放

检测互联网网关是否被添加到未经授权的 VPC

检测 EBS 卷是否加密

检测 RDS 数据库是否公开

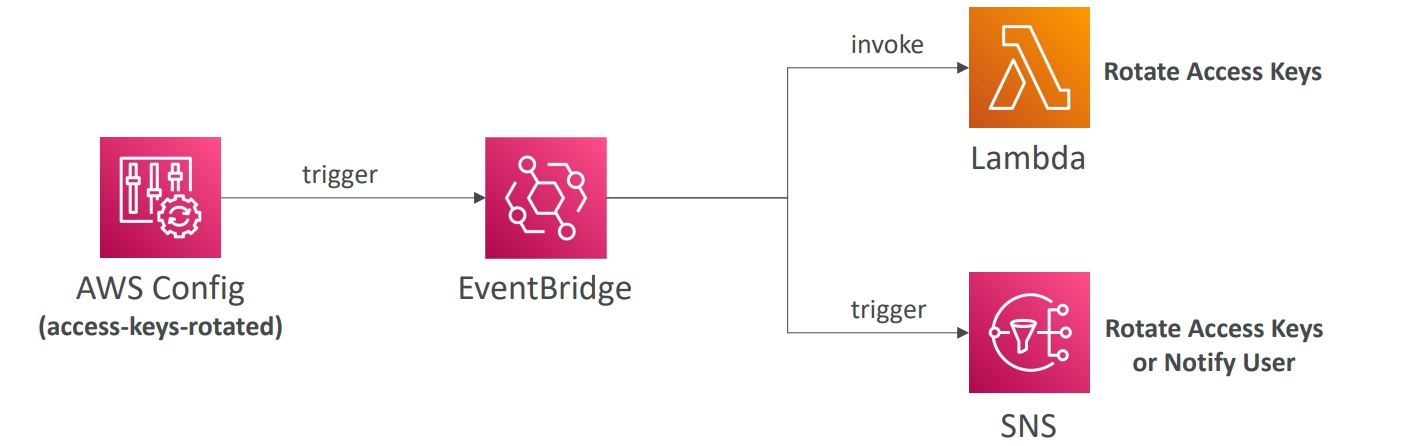

AWS Config – Example: Expired IAM Key

你可以定义一个 AWS Config Rule 来检测 IAM 密钥是否过期,它被称为访问密钥轮换

如果有什么不合规的,这将触发 Amazon EventBridge,他可以依次调用 lambda 函数实际轮换密钥或通知用户的 SNS 主题

另一种选择是通过 SSM Automation 使用自动化修复,因此,检测到不合规,我们可以触发 SSM Automation

Last updated